Oracle数据的安全传输方式研究(oracle传输方式)

Oracle数据的安全传输方式研究

随着企业信息化的普及,数据的安全性越来越被关注。Oracle数据库作为企业级别的数据库系统,在数据始终保持高安全性的情况下,不失为企业重要的选项之一。然而,在数据进行传输操作时,由于数据可能被黑客或其他人恶意拦截,因此也就需要引入安全传输机制。下面将对Oracle数据库的安全传输方式进行深入研究。

一、Oracle数据库常见的安全传输方式

1. SSL协议传输

SSL协议是目前最常用的一种传输方式。在Oracle数据库中,可能采用的方式有两种:使用Oracle Net允许客户端和服务器之间集成的SSL协议,或者使用连接池中连接的SSL。使用SSL协议进行数据传输需要在DB服务端和客户端之间开启SSL加密,因此需要服务器端和客户端的数字证书。SSL协议通过使用“握手”过程来验证证书,并根据所使用协议中包含的密钥对传输数据进行加密。这一过程可以避免黑客恶意拦截数据。

2. SSH协议传输

SSH协议也是一种较为常见的安全传输方式。该协议可以加密数据,在传输之前,使用SSH客户端建立到DB服务器的安全连接,并确保在传输过程中的数据保密性和完整性。然而,SSH协议的升级和维护仍然需要对此进行监控。

3. IPSec 协议传输

该方式与SSL和SSH协议一样,可以实现数据加密和加密隧道的网络连接方法。其保证安全性的原理与SSL和SSH一样,是通过密钥交换和加密/解密协议来保障数据的安全性。

二、Oracle数据库安全传输方式的选择

使用Oracle数据库进行数据传输时,需要根据实际需求选择传输方式。SSL协议传输因为比其他方式使用更广泛,因此可以采用。如果数据证书需要更为独立、更为安全,则可以使用SSH或IPSec协议传输。

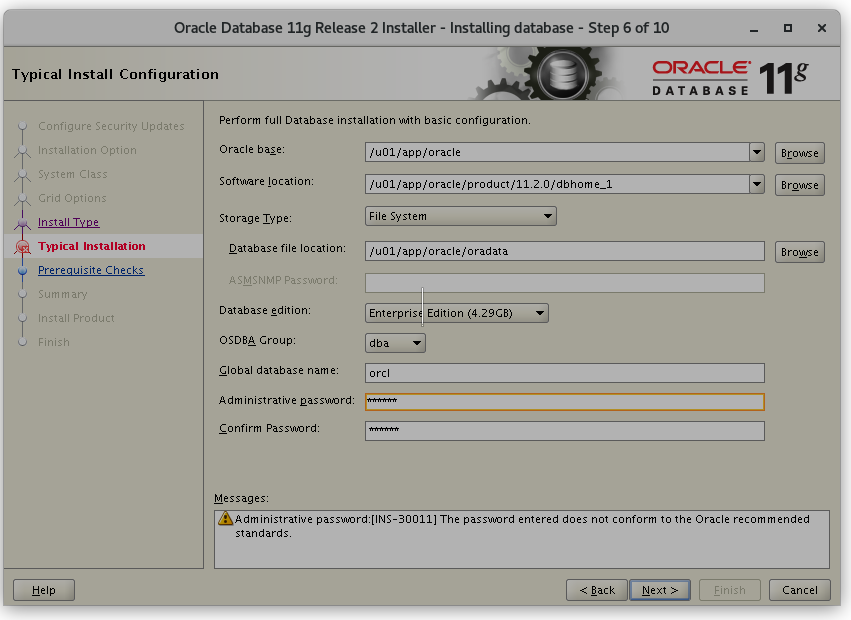

附:Oracle数据库使用SSL协议进行数据传输的代码实例

$ORACLE_HOME/network/admin#vi sqlnet.ora

\# 配置下行参数过程,将本次要配置的参数填在SQLNET发送数据部分

SQLNET.ENCRYPTION_SERVER = required

SQLNET.ENCRYPTION_TYPES_SERVER = (AES256,AES192,AES128)

SQLNET.CRYPTO_CHECKSUM_SERVER = required

SQLNET.CRYPTO_CHECKSUM_TYPES_SERVER=(SHA1,MD5)

\# 配置下行参数过程,将本次要配置的参数填在SQLNET接收数据部分

SQLNET.ENCRYPTION_CLIENT = requested

SQLNET.ENCRYPTION_TYPES_CLIENT = (AES256,AES192,AES128)

SQLNET.CRYPTO_CHECKSUM_CLIENT = requested

SQLNET.CRYPTO_CHECKSUM_TYPES_CLIENT=(SHA1,MD5)

$ORACLE_HOME/network/admin#vi listener.ora

\# 配置下行参数过程,将本次要配置的参数填在LISTENER发送数据部分

(DESCRIPTION=(ADDRESS_LIST=(ADDRESS=(PROTOCOL=TCP)(HOST=labbackup2)(PORT=1521)))

(SECURE_CONNECTION=yes))

必要参数说明:

SQLNET.ENCRYPTION_SERVER

required: 建立加密连接时,需要的SQLNet服务器端加密选项为必须做到的等级;下同。

SQLNET.ENCRYPTION_TYPES_SERVER

每种加密方式的优先级。可以使用的算法主要有:AES256、AES192和AES128。

SQLNET.CRYPTO_CHECKSUM_SERVER

required: 建立加密连接时,需要的SQLNet服务器端加密选项为必须做到的等级,保证数据完整性;下同。

SQLNET.CRYPTO_CHECKSUM_TYPES_SERVER

适用的MAC算法类型。我们可以选择SHA1或MD5中的一种或多种。

SQLNET.ENCRYPTION_CLIENT 和SQLNET.CRYPTO_CHECKSUM_CLIENT

同上,只不过精髓在于数据接收端的配置。

Oracle数据库的安全传输方式多种多样,需要根据实际需求选择。配置正确的安全传输方式能够保障企业数据的安全,增强数据管理的安全性。